Ochrona prywatności w sieci

Niebezpieczeństwa związane z domyślnymi ustawieniami urządzeń

W dzisiejszej publikacji chcielibyśmy wam zwrócić uwagę jak ważne jest dbanie o poprawną konfigurację i zmianę ustawień domyślnych urządzeń mających dostęp do sieci. W przypadku podłączeń urządzeń z pudełka jesteście narażeni na wiele zagrożeń które przedstawimy później. Wszystkie informacje tutaj mają charakter edukacyjny, w przypadku wykorzystania ich do złych celów narażamy się na konsekwencje prawne.

Wszystko to zrobimy sobie na przykładzie zaawansowanych metod wyszukiwania w wyszukiwarce Google oraz zagrożeń płynących z niepoprawnych konfiguracji kamer oraz innych urządzeń podłączanych do sieci internet.

W codziennym użytkowaniu z wyszukiwarki Google wykorzystujemy tzw. wyszukiwanie proste, mało kto jednak wie że wyszukiwarka Google posiada mechanizm zaawansowanego wyszukiwania które pozwala na zdecydowanie bardziej złożone zapytania pozwalające przeszukiwać internet. Przykładowo możemy zastosować operator link [zapytanie: link:www.eduamp.pl które umożliwia wyszukiwanie wszystkich stron internetowych zawierających łącza do eduamp.pl. Przyjrzyjmy się teraz bliżej kilku zaawansowanym modyfikatorom umożliwiającym zaawansowane wyszukiwanie

Modyfikator zapytań | Opis | |

|---|---|---|

site: |

| |

allintitle: |

| |

intitle: |

| |

allinurl: |

| |

inurl: |

| |

filetype: |

| |

intext: / allintext: |

|

Z wykorzystaniem powyższych operatorów możemy wyszukiwać w internecie np. urządzenia, strony WWW publikujące interesujące nas rzeczy. Mechanizm ten również może zostać wykorzystany do np. wyszukiwania urządzeń które zostały podłączone do sieci internet na publicznych adresach IP. Odpowiednie zapytania pozwalają nam na wyszukiwanie stron z kamerami czy drukarkami dostępnymi w sieci.

Co chcemy/potrzebujemy automatyzować ?

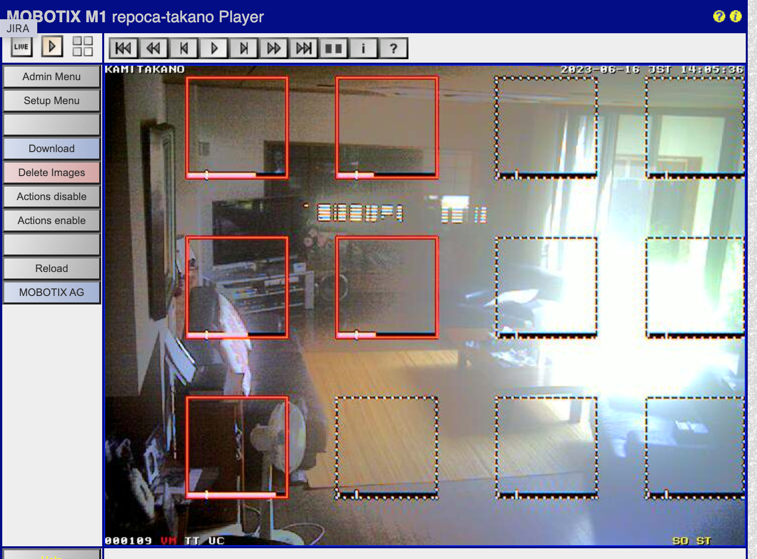

intext:”MOBOTIX M1″ intext:”Open Menu”

Zapytanie te pozwoli wyszukiwać urządzenia, a dokładnie kamery. Dzieję się tak ze względu że szukamy w treści strony słów Mobotix m1 oraz Open Menu które są dostępne do aktywnych kamer tego producenta. Efektem naszej pracy będzie lista dostępnych kamer (często publicznych). Niestety nieświadomi użytkownicy nie wiedzą że ich transmisja często jest dostępna w internecie i można podglądać ich „życie”

inurl:view/index.shtml

Wyszukiwanie po inurl i wskazanym adresie poszukuje kamer udostępniających dane pod konkretnym URL. Jeśli wiemy że producent danej kamery wyświetla obraz ze swojej kamery pod wskazanym adresem w łatwy sposób wyszukać takie udostępnione obrazy

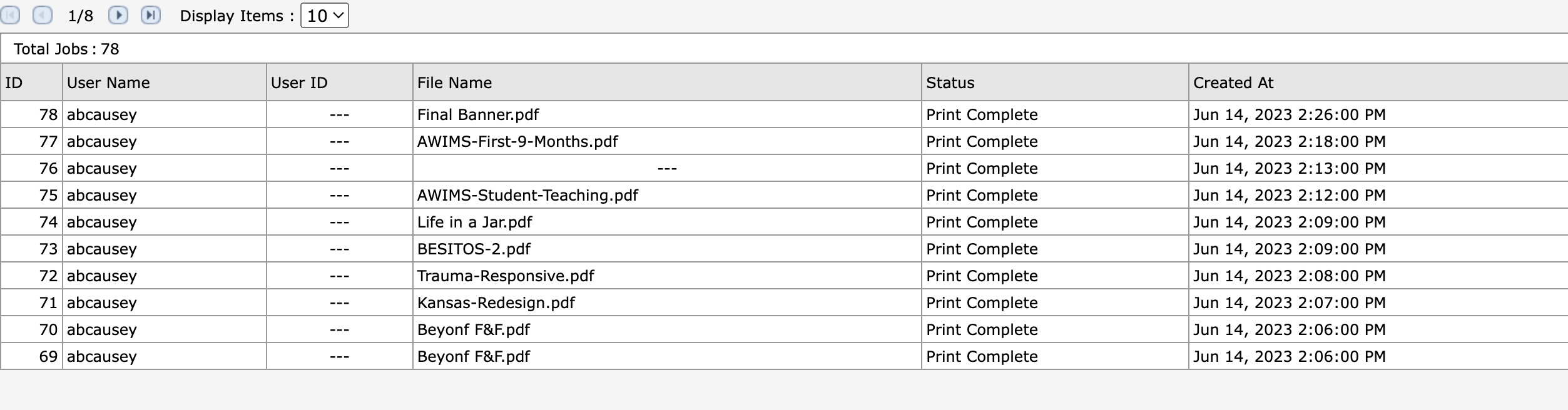

intitle:Web Image Monitor inurl:mainFrame.cgi

Powyższe atrybuty zaawansowane powodują że wyszukujemy monitor drukarki Ricoh. Pozwoli to nam na np. przeglądanie historii wydruków lub drukowania na zdalnej drukarce

Jak się zabezpieczyć ?

Podsumowując nieświadome podłączanie popularnych urządzeń do sieci internet naraża nas na niebezpieczeństwo. Podstawowe zasady podłączania takich urządzeń do sieci to

- Zaktualizuj oprogramowanie: Regularnie sprawdzaj dostępne aktualizacje systemu operacyjnego i oprogramowania urządzenia. Aktualizacje często zawierają poprawki bezpieczeństwa, które pomogą w zapobieganiu potencjalnym zagrożeniom.

- Zmień domyślne hasło: Domyślne hasła fabryczne są często powszechnie znane i stanowią łatwy cel dla potencjalnych hakerów. Natychmiast po zakupie urządzenia zmień domyślne hasło na unikalne i silne.

- Włącz zaporę sieciową: Sprawdź, czy urządzenie ma wbudowaną zaporę sieciową i upewnij się, że jest włączona. Zaporę sieciową pomaga zidentyfikować i blokować podejrzane połączenia sieciowe.

- Wyłącz usługi, których nie używasz: Jeśli urządzenie ma domyślnie włączone usługi lub funkcje, których nie potrzebujesz, wyłącz je. To zmniejszy powierzchnię ataku i ograniczy potencjalne zagrożenia.

Pamiętaj, że oprócz tych podstawowych kroków zabezpieczania, zawsze warto zapoznać się z dokumentacją producenta i stosować się do jego zaleceń.

Najnowsze komentarze